Cause

Switching loops

Una broadcast storm è principalmente dovuta a carenze dei sistemi di reti informatiche che, seppure efficienti, a volte presentano debolezze intrinseche nelle strutture e nei protocolli di funzionamento.

Più comunemente la causa è un loop di commutazione, reso possibile dalla topologia e dal cablaggio della rete. Nello switching di secondo livello (layer II switching), i collegamenti ridondanti, che sono usati per assicurare la connettività con gli altri switch della rete, stabiliscono l’esistenza di due o più percorsi tra le stazioni terminali e possono causare bridge loops (o switching loops). Poiché le trasmissioni broadcast e multicast vengono inoltrate dagli switch su ogni porta di uscita, fatta eccezione per la porta che ha ricevuto il frame in ingresso, in assenza di particolari configurazioni dei dispositivi gli switch ritrasmettono ripetutamente messaggi broadcast fino ad invadere la rete. Inoltre, dato che l’header del data link layer non supporta un valore time to live (TTL), se un frame viene inviato in una topologia a loop, può eseguire il ciclo per sempre.

Una situazione del genere, ad esempio, si può verificare concretamente quando un host invia un pacchetto ARP (Address Resolution Protocol), per definizione del protocollo di tipo broadcast, necessario per la comunicazione in una rete locale. Il frame raggiunge tutti gli switch della rete che ne esaminano il campo Destination Address e stabiliscono la porta nella quale inoltrarlo. La topologia della rete potrebbe causare di conseguenza un bridge loop, anche in seguito alla ricezione di una copia del frame da parte della destinazione, poiché più switch continuano a ripetere il pacchetto in segmenti opposti della rete.

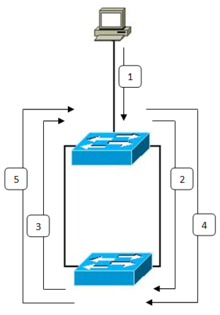

Facendo riferimento alla figura sulla destra, si può riassumere, con i seguenti punti, una broadcast storm dovuta ad un bridge loop (o switching loop):

- L'host invia un messaggio broadcast nella rete

- Il primo switch analizza il pacchetto ricevuto e lo inoltra nella parte inferiore della rete

- Il secondo switch riceve la copia del pacchetto e opera di conseguenza come il primo switch, inoltrandolo nella parte superiore della rete

- Poiché il pacchetto è di tipo broadcast, gli switch lo ripetono sempre su tutte le porte escludendo la porta da cui è arrivato. Il ciclo è così destinato a continuare all'infinito.

In genere, inoltre, più switch ricevono da segmenti diversi la copia originale del pacchetto, trattandosi appunto di un messaggio broadcast. È possibile, quindi, che diverse copie del pacchetto percorrano il ciclo anche nella direzione opposta, amplificando ulteriormente la quantità di traffico nella rete.

Attacchi informatici

Una broadcast storm può anche essere generata da un cracker in modo da costituire un attacco denial of service (DoS), ai fini di fare collassare una rete. In questo caso si sfruttano funzioni del protocollo ICMP che, usate impropriamente, minano la sicurezza del protocollo stesso. Metodi di attacco provati sono smurf e fraggle. Un attacco smurf invia un gran numero di ICMP Echo Request (ping) all’indirizzo di broadcast, dove in ogni pacchetto l'indirizzo del mittente è modificato con quello della vittima (IP spoofing), che riceverà quindi le risposte: quando il pacchetto falsificato giunge alla rete di destinazione, tutti gli host della rete rispondono all'indirizzo scelto dall'attaccante (quello della vittima). L'iniziale richiesta di eco si moltiplica per tutti gli host della rete, generando una tempesta di risposte che satura la banda e il processore della vittima.[2] Un attacco smurf può essere eseguito congiuntamente ad un attacco ping flood, con lo scopo di incrementare le Echo Requests e massimizzarne la velocità. Un attacco fraggle è invece una variante dello smurf e utilizza il protocollo UDP al posto di ICMP.

Nelle reti wireless, un pacchetto di dissociazione con una fonte diversa da quella del punto di accesso wireless (MAC spoofing) e inviato all’indirizzo di broadcast può generare un attacco DoS. I client colpiti dall’attaccante, ricevendo tale pacchetto e credendo che provenga realmente dall’access point, si dissociano dallo stesso. Si genera così una tempesta di trasmissioni poiché, tipicamente, i client si riassociano al dispositivo, ma l’attaccante continua ad inviare disassociation broadcast packet nella rete.[3]